In der Welt der Cybersecurity gilt oft die Regel: Was harmlos aussieht, kann gefährlicher sein als jede Schadsoftware im Internet. Ein Paradebeispiel dafür ist der sogenannte Rubber Ducky - ein unscheinbarer USB-Stick, der aussieht wie jedes andere Speichergerät, aber in Wahrheit ein hochentwickeltes Angriffswerkzeug ist.

Seit seiner Vorstellung hat der Rubber Ducky sowohl in der Sicherheitsforschung als auch bei Hackern weltweit für Aufsehen gesorgt. In diesem Artikel erfährst du, was genau hinter diesem Gerät steckt, wie es funktioniert, welche Risiken es birgt und wie du dich effektiv davor schützen kannst.

Der Begriff Rubber Ducky bezeichnet kein Spielzeug oder witziges Gimmick, sondern ein spezielles Penetration-Testing-Werkzeug, das wie ein gewöhnlicher USB-Stick aussieht, tatsächlich aber eine Tastatur-Emulation ist.

Das bedeutet: Sobald der Rubber Ducky an einen Computer angeschlossen wird, erkennt das System ihn nicht als Speichergerät, sondern als USB-Tastatur. Und genau hier liegt der Trick.

Da Betriebssysteme Eingabegeräte wie Tastaturen automatisch als vertrauenswürdig einstufen, kann der Rubber Ducky in Sekunden vordefinierte Tastatureingaben simulieren - also Befehle ausführen, Fenster öffnen, Daten kopieren oder Malware installieren - ohne, dass der Benutzer etwas merkt.

Er wird deshalb häufig als BadUSB-Gerät bezeichnet, eine Sammelbezeichnung für USB-Hardware, die sich als etwas anderes ausgibt, als sie vorgibt zu sein.

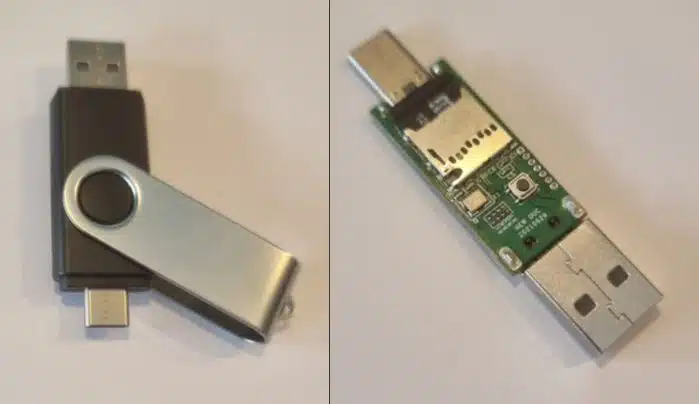

Links: Rubber Ducky USB-Stick. Sieht aus, wie jeder beliebige USB-Speicherstick. Rechts: Rubber Ducky von innen, mit Micro SD-Karte und Taster zum Aktivieren und Deaktivieren.

Die Funktionsweise ist verblüffend einfach und dennoch höchst effektiv.

Im Inneren des Geräts steckt ein kleiner Mikrocontroller (meist ein ATmega32U4 oder ähnlich), der Tastatureingaben in Hochgeschwindigkeit simulieren kann.

Das Verhalten des Rubber Ducky wird durch ein Skript, das sogenannte Ducky Script, gesteuert. Dieses Skript wird auf einer SD-Karte gespeichert und beim Einstecken automatisch ausgeführt.

Ein einfaches Beispiel für ein Ducky Script könnte so aussehen:

DELAY 1000

GUI r

STRING cmd

ENTER

STRING net user hacker Passwort123 /add

ENTER

Dieses kurze Skript öffnet die Windows-Kommandozeile, erstellt einen neuen Benutzer namens "hacker" und weist ihm ein Passwort zu - alles in weniger als fünf Sekunden.

Kein Antivirenprogramm würde diesen Vorgang blockieren, da es sich scheinbar nur um legitime Tastatureingaben handelt.

Ducky Script ist die Programmiersprache, die den Rubber Ducky steuert. Sie ist bewusst sehr einfach gehalten, sodass auch Anwender ohne Programmierkenntnisse leicht Angriffs- oder Test-Skripte erstellen können.

Die wichtigsten Befehle sind:

Mit diesen simplen Befehlen lassen sich komplexe Angriffsszenarien abbilden.

Von der Installation von Hintertüren über den Download von Schadsoftware bis hin zum Exfiltrieren von Daten - alles ist möglich, solange es über Tastatureingaben steuerbar ist.

Der Rubber Ducky ist kein theoretisches Konstrukt - in vielen Sicherheitslabors und Penetrationstests wurde bereits gezeigt, wie gefährlich das Gerät in der Praxis sein kann.

Hier sind einige typische Angriffsszenarien:

Die größte Gefahr des Rubber Ducky liegt in seiner Täuschungskraft. Er sieht aus wie ein normales Gadget, funktioniert aber als Angriffsmotor.

Darüber hinaus:

Gerade in Unternehmen mit vielen Mitarbeitern oder öffentlichen Arbeitsplätzen (z. B. Bibliotheken, Behörden, Co-Working-Spaces) ist das Risiko hoch, dass jemand einen manipulierten USB-Stick einsteckt - aus reiner Neugier oder Gewohnheit.

Trotz seines bedrohlichen Potenzials wird der Rubber Ducky nicht nur von Cyberkriminellen, sondern auch von Ethical Hackern und IT-Sicherheitsfirmen eingesetzt.

Im Rahmen sogenannter Red-Team-Übungen dient er dazu, reale Angriffswege zu simulieren und die Reaktionsfähigkeit eines Unternehmens zu testen.

Das Ziel solcher Tests ist es, Schwachstellen im menschlichen Verhalten aufzudecken - nicht unbedingt technische Sicherheitslücken.

Denn in vielen Fällen ist der Mensch der einfachste Angriffspunkt.

Ein Mitarbeiter, der einen gefundenen USB-Stick an seinen Arbeitsrechner anschließt, kann unbewusst eine ganze Sicherheitskette durchbrechen.

Die gute Nachricht: Es gibt effektive Wege, sich vor Rubber-Ducky-Angriffen zu schützen - sowohl auf organisatorischer als auch auf technischer Ebene.

Der Besitz eines Rubber Ducky ist in Deutschland nicht illegal, da es sich technisch gesehen um ein Werkzeug handelt - ähnlich wie bei einem Schraubenzieher, der sowohl für Reparaturen als auch für Einbrüche verwendet werden kann.

Die Nutzung zu illegalen Zwecken, also um unbefugt Systeme zu manipulieren oder Daten zu stehlen, ist jedoch strafbar nach §202a ff. StGB (Datenausspähung und -veränderung).

Sicherheitsforscher dürfen Rubber-Ducky-Geräte nur mit Zustimmung des betroffenen Unternehmens oder Systems einsetzen.

Im Rahmen eines Penetration Tests oder Security Audits sind solche Tests zulässig und sogar gewünscht, um reale Angriffsszenarien zu simulieren.

Mit der zunehmenden Vernetzung und der Verbreitung von IoT-Geräten nimmt auch die Angriffsfläche für USB-basierte Attacken zu.

Neue Varianten des Rubber Ducky, wie die „Bash Bunny“ oder der „O.MG Cable“, erweitern das Konzept um WLAN- oder Bluetooth-Fähigkeiten.

Diese Geräte können Fernzugriffe ermöglichen, Befehle über das Netzwerk empfangen oder sich tarnen, sobald sie erkannt werden.

Das bedeutet: Die Bedrohung entwickelt sich weiter - und Sicherheitsstrategien müssen Schritt halten.

O.MG Cable. Kein Unterschied in Verarbeitung, Gewicht und Haptik zu einem "normalen" USB Kabel.

Bietet dieselben Funktionen wie ein Rubber Ducky und hat zusätzlich einen Wireless Access Point und einen Webserver integriert und kann damit aus der Ferne gesteuert und ausgelesen werden..

Der Rubber Ducky zeigt auf eindrucksvolle Weise, wie einfach sich das Vertrauen in Hardware ausnutzen lässt.

Ein unscheinbarer USB-Stick kann innerhalb weniger Sekunden ein komplettes System kompromittieren - ohne Malware, ohne Download, nur mit simulierten Tastatureingaben.

Deshalb ist Aufklärung entscheidend:

Technische Schutzmaßnahmen allein reichen nicht aus, wenn das Sicherheitsbewusstsein fehlt. Nur wer versteht, wie Angriffe funktionieren, kann sie effektiv verhindern.

Eines steht fest: Nicht jede Ente ist niedlich - und diese ganz bestimmt nicht.